你有没有想过,那些我们每天离不开的软件,它们是如何保护我们的隐私和数据安全的呢?今天,就让我带你一探究竟,看看这些软件安全机制都有哪些神奇之处吧!

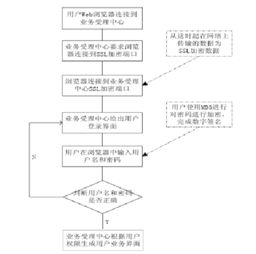

一、用户认证:守门的卫士

首先,让我们来聊聊用户认证。这就像是每个软件的守门卫士,只有通过了它的考验,你才能进入这个数字世界。常见的用户认证方式有:

1. 密码登录:这可是最传统的认证方式了,就像你家的门锁,只有正确的密码才能打开。不过,现在很多软件都开始采用更高级的密码策略,比如要求密码必须包含大小写字母、数字和特殊字符,以此来提高安全性。

2. 指纹识别:智能手机上的指纹解锁功能,就是这种技术的应用。它通过分析你的指纹纹理,来判断你是不是真正的用户。

3. 面部识别:随着技术的发展,面部识别技术也越来越成熟。它通过分析你的面部特征,来确认你的身份。

4. 双因素认证:这种认证方式要求用户提供两种不同的认证信息,比如密码和手机验证码,以此来提高安全性。

二、数据加密:隐私的守护神

数据加密就像是给我们的信息穿上了一层隐形的盔甲,让那些不法分子无法轻易窥视。以下是几种常见的数据加密方式:

1. 对称加密:这种加密方式使用相同的密钥进行加密和解密。比如,SSL/TLS协议就是使用对称加密来保护数据传输的安全。

2. 非对称加密:这种加密方式使用一对密钥,一个是公钥,一个是私钥。公钥用于加密,私钥用于解密。这种方式在数字签名和密钥交换中得到了广泛应用。

3. 哈希算法:哈希算法可以将任意长度的数据转换成固定长度的哈希值,即使原始数据被篡改,哈希值也会发生变化。这种方式常用于验证数据的完整性。

三、访问控制:权限的分配者

访问控制就像是软件中的“管家”,它会根据你的身份和权限,决定你能否访问某些功能或数据。以下是几种常见的访问控制方式:

1. 基于角色的访问控制(RBAC):这种控制方式根据你的角色来分配权限。比如,一个普通用户可能只能查看数据,而管理员则可以修改和删除数据。

2. 基于属性的访问控制(ABAC):这种控制方式根据你的属性来分配权限。比如,一个员工可能因为工作需要,可以访问某些敏感数据。

3. 基于任务的访问控制(TBAC):这种控制方式根据你的任务来分配权限。比如,一个员工可能因为完成了一个任务,获得了访问某些数据的权限。

四、入侵检测与防御:守护者的职责

入侵检测与防御就像是软件的守护者,它们会时刻监控着软件的安全状况,一旦发现异常,就会立即采取措施。以下是几种常见的入侵检测与防御技术:

1. 防火墙:防火墙就像是软件的“门卫”,它会阻止未授权的访问和攻击。

2. 入侵检测系统(IDS):IDS会监控网络流量,一旦发现可疑行为,就会发出警报。

3. 入侵防御系统(IPS):IPS不仅会检测入侵行为,还会采取措施阻止攻击。

软件安全机制就像是守护我们的数字家园,它们从多个角度保护我们的隐私和数据安全。了解这些机制,不仅能让我们更加放心地使用软件,还能让我们在遇到问题时,更好地应对。所以,下次当你打开一款软件时,不妨想想它背后的安全机制,也许你会对它们有更深的认识呢!